Sommaire

Dans un monde où la digitalisation des activités devient la norme, la sécurité informatique se positionne en enjeu stratégique majeur. Alors que les menaces évoluent avec une rapidité stupéfiante, comprendre les tendances actuelles en matière de sécurité informatique est devenu primordial pour toute organisation soucieuse de protéger ses données. Dans cette réalité complexe et en perpétuelle mutation, de nouvelles approches et technologies émergent pour contrer les risques toujours plus sophistiqués. Cet article aborde les courants prédominants qui redéfinissent les contours de la cybersécurité. Découvrez les dernières méthodes et stratégies adoptées par les experts pour sécuriser les systèmes d'information. Plongez au cœur des pratiques innovantes qui façonnent le paysage de la sécurité informatique. Laissez-vous guider à travers les tendances qui marqueront les prochaines années et armez-vous des connaissances nécessaires pour appréhender ce domaine en constante évolution. Préparez-vous à explorer les facettes essentielles de la cybersécurité et à comprendre comment elles impactent la protection des données dans le contexte actuel.

La montée en puissance de l'intelligence artificielle

L'avènement de l'intelligence artificielle (IA) dans le secteur de la cybersécurité transforme radicalement les méthodes traditionnelles de protection des systèmes informatiques. En exploitant des algorithmes d'apprentissage automatique, l'IA parvient à anticiper des attaques informatiques en identifiant des schémas qui échapperaient à l'analyse humaine. Cette capacité à prédire les cyberattaques permet aux entreprises de renforcer leurs défenses avant qu'un incident ne survienne. L'automatisation, autre pilier offert par l'IA, joue un rôle prépondérant dans la gestion des incidents. Les systèmes peuvent désormais réagir en temps réel à une menace détectée, réduisant ainsi le délai d'intervention et la charge de travail des équipes de sécurité.

L'analyse de données, quant à elle, tire parti de l'IA pour scruter et analyser des volumes conséquents d'informations et détecter des comportements anormaux ou suspects. Cette surveillance continue permet de mettre en lumière des anomalies subtiles qui signalent souvent des intrusions ou des compromissions internes. Néanmoins, l'intégration de l'IA dans les stratégies de sécurité n'est pas exempte de défis. La qualité et la quantité des données alimentant ces systèmes doivent être rigoureuses pour éviter les faux positifs, et la compréhension des décisions prises par l'IA demeure un enjeu pour les professionnels. Malgré ces obstacles, l'intégration de l'intelligence artificielle s'affirme comme une évolution nécessaire pour faire face à des menaces cybernétiques toujours plus sophistiquées.

La cybersécurité au cœur de la transformation numérique

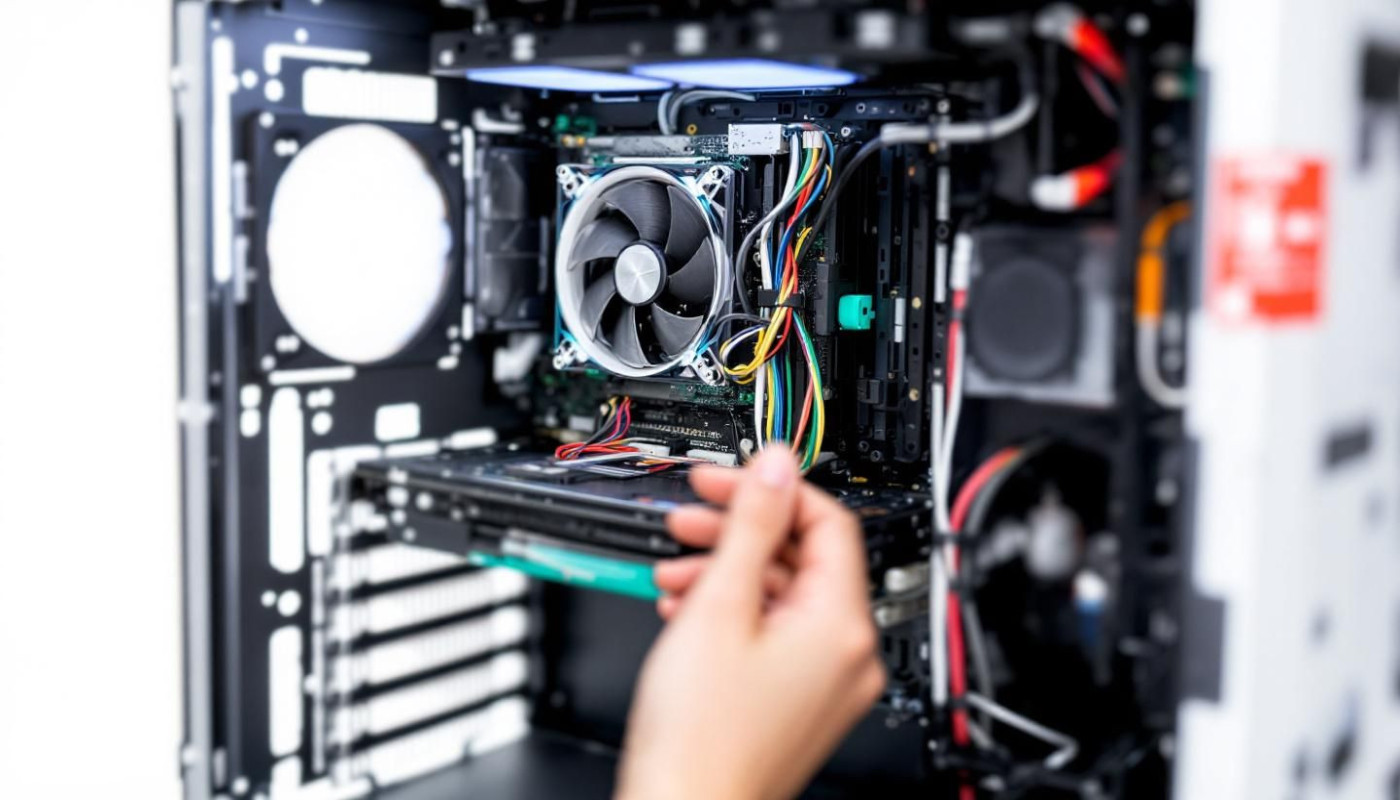

La transformation numérique, phénomène incontournable pour les entreprises modernes, implique une refonte des modes de fonctionnement et l'intégration de technologies avancées. Cette mutation offre des perspectives de croissance significatives, mais expose également les organisations à des vulnérabilités informatiques auparavant inexistantes. Dans ce contexte, l'adoption d'une architecture de sécurité robuste devient un enjeu stratégique. Les entreprises prévoyantes intègrent désormais les pratiques de cybersécurité dès la phase de conception de leurs projets, embrassant ainsi le concept de "security by design". Cette approche proactive permet de tisser la sécurité au sein même du tissu numérique des solutions développées, réduisant substantiellement les risques d'incident cybernétique.

Outre l'intégration technique, la sensibilisation des collaborateurs aux enjeux de la sécurité informatique est également au premier plan. Reconnaissant que le facteur humain est souvent le maillon faible, les entreprises investissent dans des programmes de formation pour élever le niveau de vigilance de chaque employé. Cela concerne l'identification des tentatives d'hameçonnage, la gestion des mots de passe ou encore la sécurisation des données sensibles. La formation continue est perçue comme un levier permettant d'accroître la résilience de l'organisation face à l'éventail toujours en expansion des menaces numériques.

La réglementation comme levier de protection

Les cadres réglementaires sont devenus un pivot central dans l'établissement de la sécurité des informations au sein des entreprises. L'influence des lois et des normes internationales sur la politique de sécurité des organisations est significative. En effet, ces dernières sont contraintes d'adapter leurs stratégies pour se conformer aux exigences légales en constante évolution, telles que le Règlement Général sur la Protection des Données (RGPD) en Europe. L'alignement sur ces normes peut s'avérer complexe, faisant face à des règles souvent volumineuses et techniques.

La conformité, malgré son caractère contraignant, s'avère être un catalyseur pour l'amélioration continue des pratiques de sécurité informatique. Elle incite les entreprises à évaluer régulièrement leurs mécanismes de protection des données et à investir dans des solutions innovantes pour se prémunir contre les cybermenaces. L'approche proactive en matière de respect des réglementations est primordiale; elle permet non seulement d'éviter les sanctions potentielles, mais également de renforcer la confiance des clients et partenaires commerciaux dans la capacité de l'entreprise à sécuriser leurs données sensibles.

Dans cet environnement réglementaire dense, il est essentiel pour les entreprises de demeurer vigilantes et informées. Des plateformes spécialisées telles que Worldissmall peuvent être citées en exemple pour rester au courant des dernières actualités et tendances en matière de normes internationales et de politiques de sécurité.

Le cloud computing et la sécurité partagée

Avec l'essor du cloud computing, le modèle de responsabilité partagée devient fondamental pour la sécurisation des données. Ce modèle établit que la sécurité dans le cloud repose à la fois sur les fournisseurs de services et leurs clients. Les fournisseurs de services cloud, tels que les plateformes d'infrastructure en tant que service (IaaS), sont responsables de la protection de l'infrastructure qui héberge les services cloud. Ils garantissent ainsi la sécurité des serveurs, du stockage et des réseaux. D'autre part, les clients doivent sécuriser leurs systèmes d'exploitation, leurs applications et les données qu'ils stockent dans le cloud.

Adopter les meilleures pratiques est essentiel pour assurer la sécurisation des données dans un environnement cloud. Cela inclut la mise en œuvre d'un chiffrement solide, l'utilisation de l'authentification multifacteur et la création de politiques de sécurité rigoureuses. Une compréhension limpide des responsabilités de chaque partie est indispensable pour prévenir les failles de sécurité. Les entreprises doivent donc s'informer précisément sur les aspects de la sécurité que les fournisseurs prennent en charge et ceux qui relèvent de leur propre responsabilité. En définitive, la collaboration entre les clients et les fournisseurs de services cloud est capitale pour maintenir un environnement sécurisé et résilient.

L'évolution constante des menaces et la réponse adaptative

Confrontées à une progression incessante des menaces informatiques, les entreprises se doivent d'adopter des stratégies de sécurité à la fois dynamiques et réactives. La veille stratégique s'impose comme un pilier dans cette démarche, permettant d'anticiper et de se préparer face aux nouvelles formes d'attaques informatiques. Dans ce contexte, l'importance de l'analyse comportementale ne saurait être négligée. Celle-ci joue un rôle déterminant dans la détection précoce des comportements suspects, et ainsi dans la prévention des intrusions malveillantes.

Par ailleurs, la réponse incidente, intégrée dans le cadre de la gestion des incidents de sécurité, constitue un mécanisme de réaction rapide et efficace contre les incursions malicieuses. Répondre de manière adéquate aux incidents sécuritaires limite les dommages et renforce la résilience des systèmes d'information. Pour soutenir ces actions, les méthodes d'évaluation des risques se révèlent être des outils incontournables. Elles permettent d'identifier, de quantifier et de hiérarchiser les menaces potentielles, menant à l'établissement de défenses informatiques robustes et adaptées aux enjeux actuels.

Articles similaires

Éthique et intelligence artificielle : Responsabilités lors de l'utilisation de générateurs d'images