Sommaire

À l’ère du numérique, la protection des appareils contre les cyberattaques devient un enjeu crucial pour chacun. Les menaces évoluent rapidement, rendant les anciennes méthodes de sécurité obsolètes. Découvrez dans cet article comment renforcer efficacement la sécurité de vos appareils face aux techniques de piratage les plus récentes et pourquoi il est essentiel de rester constamment informé et vigilant.

Comprendre les menaces actuelles

La menace informatique évolue constamment, ciblant aussi bien les appareils connectés des particuliers que ceux des entreprises. Parmi les agressions les plus répandues figurent les ransomwares, qui bloquent l’accès aux données tant qu’une rançon n’est pas versée ; le phishing, où des cybercriminels usurpent l’identité d’organismes de confiance pour obtenir des informations confidentielles ; et l’attaque zero-day, qui exploite des failles encore inconnues dans les logiciels ou systèmes d’exploitation avant même qu’une correction ne soit disponible. Les pirates perfectionnent leurs techniques, multipliant l’automatisation, l’utilisation de l’intelligence artificielle et le ciblage précis des appareils via des réseaux non sécurisés ou des applications compromises. L’évolution de ces méthodes rend la sécurité numérique plus complexe, car chaque innovation technologique offre de nouveaux vecteurs d’intrusion pour les pirates.

Un expert en cybersécurité souligne que la notion de surface d’attaque prend une place centrale dans la protection des appareils connectés. Ce terme désigne l’ensemble des points par lesquels un agresseur peut tenter d’accéder à un système ou à ses données. Plus la surface d’attaque est large – par exemple avec l’ajout d’objets connectés, d’applications tierces ou de services cloud – plus le risque de piratage augmente. Comprendre et cartographier cette surface permet d’anticiper les tentatives malveillantes et de renforcer les défenses. Pour rester informé des dernières évolutions et obtenir des recommandations adaptées à chaque type d’appareil, il est conseillé de consulter régulièrement des sources spécialisées, telles que www.informatiqueparis.fr, qui analyse en profondeur les tendances et propose des solutions concrètes face aux menaces actuelles.

Mettre à jour vos systèmes

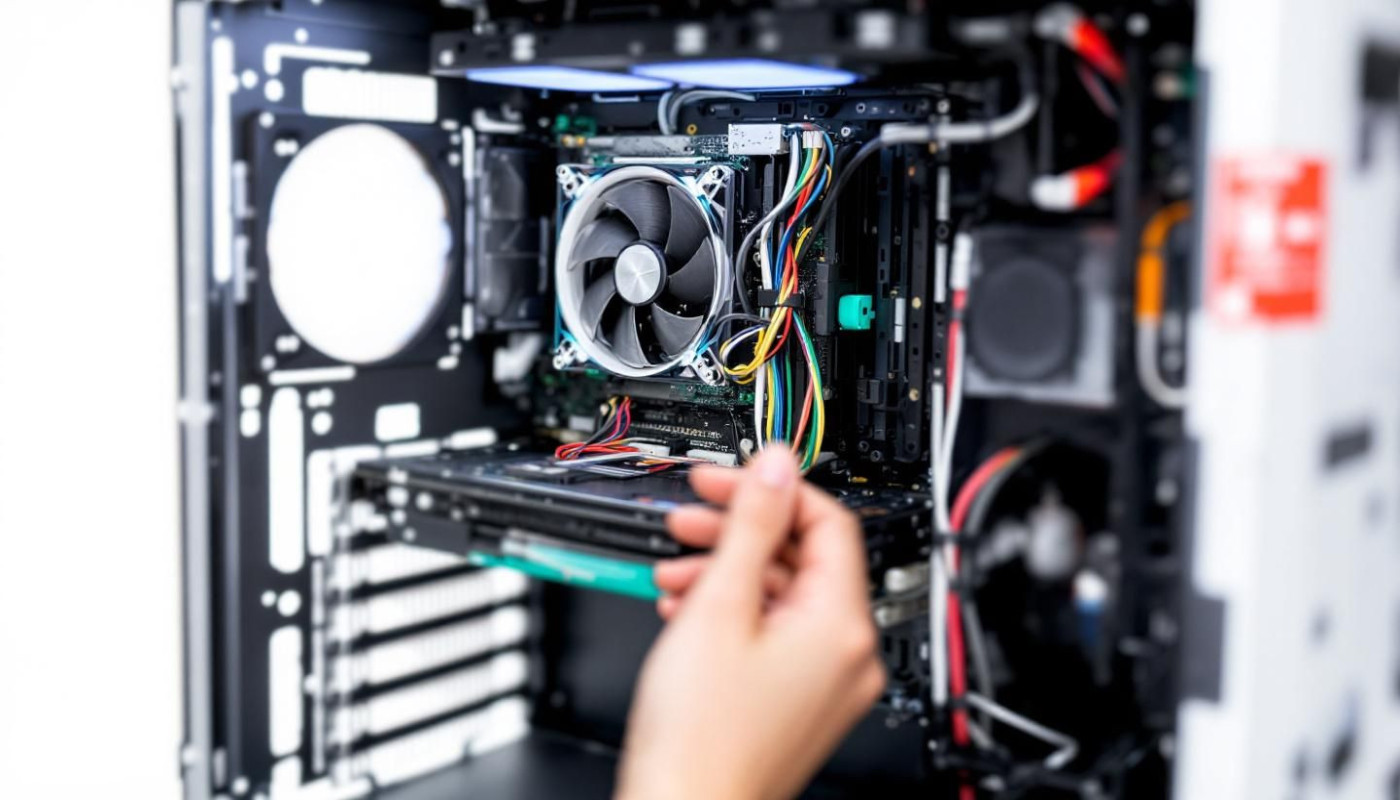

Assurer la mise à jour régulière de vos systèmes d’exploitation, logiciels et applications est indispensable pour renforcer la protection de vos données face aux menaces croissantes. Les cybercriminels exploitent la moindre vulnérabilité détectée sur un appareil mobile ou un ordinateur afin d’infiltrer vos informations personnelles ou professionnelles. Les correctifs de sécurité diffusés lors de chaque mise à jour automatique permettent de fermer rapidement ces failles, limitant ainsi les risques d’attaque. Un administrateur système qualifié expliquera que la gestion des correctifs, ou patch management, consiste à installer et vérifier systématiquement l’application de ces mises à jour de sécurité pour garantir une couverture optimale contre les nouvelles techniques d’attaque. Négliger ce processus expose l’ensemble du réseau à des intrusions malveillantes et peut compromettre l’intégrité des données.

Adopter de bonnes habitudes numériques

Pour maximiser la protection en ligne de vos appareils, il est fondamental d’intégrer une hygiène numérique rigoureuse dans votre routine. L’utilisation d’un mot de passe fort, combinant majuscules, minuscules, chiffres et caractères spéciaux, reste la première ligne de défense contre les intrusions. L’authentification à deux facteurs constitue une barrière supplémentaire efficace, rendant l’accès à vos comptes nettement plus difficile pour les attaquants. La cyberprévention passe également par une attention constante portée aux emails et messages suspects, car les attaques s’appuient souvent sur l’ingénierie sociale pour tromper l’utilisateur et accéder à ses données sensibles. Un responsable de la sécurité informatique recommande d’adopter des gestionnaires de mots de passe pour diversifier vos identifiants et de sensibiliser régulièrement les utilisateurs aux tentatives de phishing, afin de renforcer la protection en ligne au quotidien.

Sécuriser les réseaux domestiques

La sécurité réseau à domicile repose avant tout sur une configuration rigoureuse du réseau Wi-Fi et de chaque appareil intelligent. Pour limiter les risques d’intrusion, il convient de modifier immédiatement le mot de passe par défaut du routeur et d’activer le chiffrement WPA3, qui offre une protection avancée des communications. Un réseau Wi-Fi bien sécurisé passe également par la mise à jour régulière du firmware du routeur afin de corriger les vulnérabilités découvertes. De plus, l’accès sécurisé aux appareils intelligents se renforce en utilisant des mots de passe uniques pour chaque équipement et en désactivant les fonctionnalités non essentielles telles que l’administration à distance.

La segmentation du réseau se révèle particulièrement efficace : il s’agit de créer plusieurs sous-réseaux, par exemple en séparant les appareils informatiques (ordinateurs, smartphones) des objets connectés moins protégés (caméras, assistants vocaux). Cette pratique permet d’isoler les systèmes critiques des équipements plus vulnérables et limite la propagation d’une attaque éventuelle. L’ajout d’un pare-feu au réseau domestique constitue une barrière supplémentaire : ce dispositif contrôle le trafic entrant et sortant, bloquant les connexions non autorisées et détectant les comportements anormaux.

Un ingénieur réseau recommande de changer le nom du SSID du réseau Wi-Fi pour éviter de révéler le modèle du routeur ou des informations personnelles, et de désactiver le protocole WPS, qui offre une porte d’entrée facile aux cybercriminels. L’utilisation d’un pare-feu intégré dans le routeur, complété par un logiciel de sécurité sur chaque appareil, crée un environnement multicouche difficile à compromettre. Il est conseillé de surveiller régulièrement la liste des appareils connectés afin de repérer toute présence suspecte et d’agir rapidement en cas d’anomalie.

Grâce à ces mesures, la sécurité réseau domestique atteint un niveau de protection adéquat face aux menaces en constante évolution. S’assurer que chaque appareil intelligent bénéficie d’un accès sécurisé et que le chiffrement est systématiquement activé constitue un rempart efficace contre les cyberattaques les plus sophistiquées. L’éducation des membres du foyer à la vigilance numérique complète avantageusement cette démarche technique.

Former et sensibiliser les utilisateurs

Sensibilisation cybersécurité et formation continue jouent un rôle central dans la protection contre toute cyberattaque, car le comportement utilisateur reste souvent le maillon le plus vulnérable d’un dispositif de sécurité. Il s’avère que même les dispositifs technologiques les plus avancés peuvent être compromis par une action imprudente, comme le clic sur un lien de phishing ou la divulgation accidentelle d’informations sensibles. L’objectif de la prévention repose alors sur la compréhension des risques et sur l’adoption de bonnes pratiques quotidiennes, afin de renforcer la vigilance et d’éviter les incidents.

Pour garantir une protection efficace des appareils, il est recommandé de mettre en place des sessions régulières de formation continue. Celles-ci permettent de sensibiliser tous les collaborateurs à l’émergence de nouvelles formes de cyberattaque et aux pièges les plus récents, tels que les campagnes de phishing de plus en plus sophistiquées. Un consultant en formation cyber explique que l’éducation à la sécurité doit inclure non seulement la reconnaissance des tentatives de hameçonnage, mais aussi l’apprentissage des comportements à adopter en cas de doute, comme le signalement rapide d’un incident suspect au service informatique.

Se tenir informé des nouvelles menaces n’est pas seulement souhaitable, c’est une exigence pour limiter l’exposition aux risques numériques. Pour cela, il est conseillé de s’abonner à des bulletins d’alertes, de participer à des webinaires spécialisés et de consulter régulièrement des ressources fiables dédiées à la cybersécurité. La prévention passe également par l’intégration de tests de simulation de phishing, permettant aux utilisateurs d’identifier leurs propres réflexes et faiblesses, afin de s’améliorer de manière proactive et continue face à l’évolution rapide des méthodes d’attaque.

Articles similaires

Éthique et intelligence artificielle : Responsabilités lors de l'utilisation de générateurs d'images