Sommaire

Dans un monde où le numérique occupe une place prépondérante, la protection des informations confidentielles d'entreprise devient une priorité absolue. Chaque jour, des données sensibles sont échangées sur le web, exposant les sociétés aux risques de cyberattaques et de fuites d'informations. Naviguer dans cet univers demande de la vigilance, mais surtout, une stratégie de sécurité informatique rigoureuse. Ce billet de blog vise à éclairer les lecteurs sur les meilleures pratiques pour sauvegarder leur patrimoine informationnel sur internet. Des mesures simples aux techniques plus élaborées, découvrez comment verrouiller efficacement l'accès aux données qui sont le moteur de votre succès. Joignez-vous à nous pour explorer les méthodes permettant de renforcer la confidentialité et l'intégrité des informations de votre entreprise sur la toile. Parcourez les lignes qui suivent pour devenir un rempart contre les menaces numériques et assurer la pérennité de votre activité en ligne.

Comprendre les risques liés au web

La cybersécurité est un enjeu majeur pour les entreprises dans un univers numérique en constante évolution. Afin d'assurer une protection des données efficace, il est primordial de reconnaître les risques informatiques qui guettent sur le web. Parmi ces menaces, le piratage se présente sous diverses formes, allant de l'intrusion dans les systèmes informatiques à la compromission de données sensibles. Le phishing, technique de fraude visant à leurrer l'utilisateur pour qu'il divulgue des informations confidentielles, demeure une autre préoccupation majeure pour la sécurité des informations.

Les logiciels malveillants, tels que virus, chevaux de Troie et logiciels espions, peuvent infecter les réseaux et appareils, entraînant des pertes de données, des dommages matériels ou encore l'espionnage industriel. Les attaques de ransomware, quant à elles, chiffrent les données de l'entreprise, réclamant une rançon pour leur déchiffrement. Ces risques soulignent la nécessité pour les entreprises d'élaborer une stratégie de défense robuste, incluant des mesures telles que l'authentification à facteurs multiples, qui ajoute une couche supplémentaire de sécurité en requérant plusieurs méthodes de vérification de l'identité des utilisateurs.

L'éducation et la sensibilisation des employés aux pratiques de sécurité en ligne sont fondamentales. En effet, les comportements individuels peuvent considérablement renforcer ou affaiblir la posture de cybersécurité d'une organisation. Il s'agit de former les collaborateurs afin qu'ils deviennent la première ligne de défense de l'entreprise face aux risques omniprésents sur le web.

Élaboration d'une politique de sécurité rigoureuse

Dans un monde où les données numériques sont devenues le cœur des échanges professionnels, l'élaboration d'une politique de sécurité informatique personnalisée est primordiale pour toute entreprise soucieuse de protéger ses informations confidentielles sur le web. Une telle politique doit être conçue sur mesure, en prenant en compte les facteurs uniques à l'organisation, tels que la nature des données traitées, les processus d'affaires impliqués et les niveaux d'accès des différents utilisateurs. L'implémentation de protocoles de cryptage robustes, y compris le cryptage asymétrique, est indispensable pour assurer l'intégrité et la confidentialité des informations échangées.

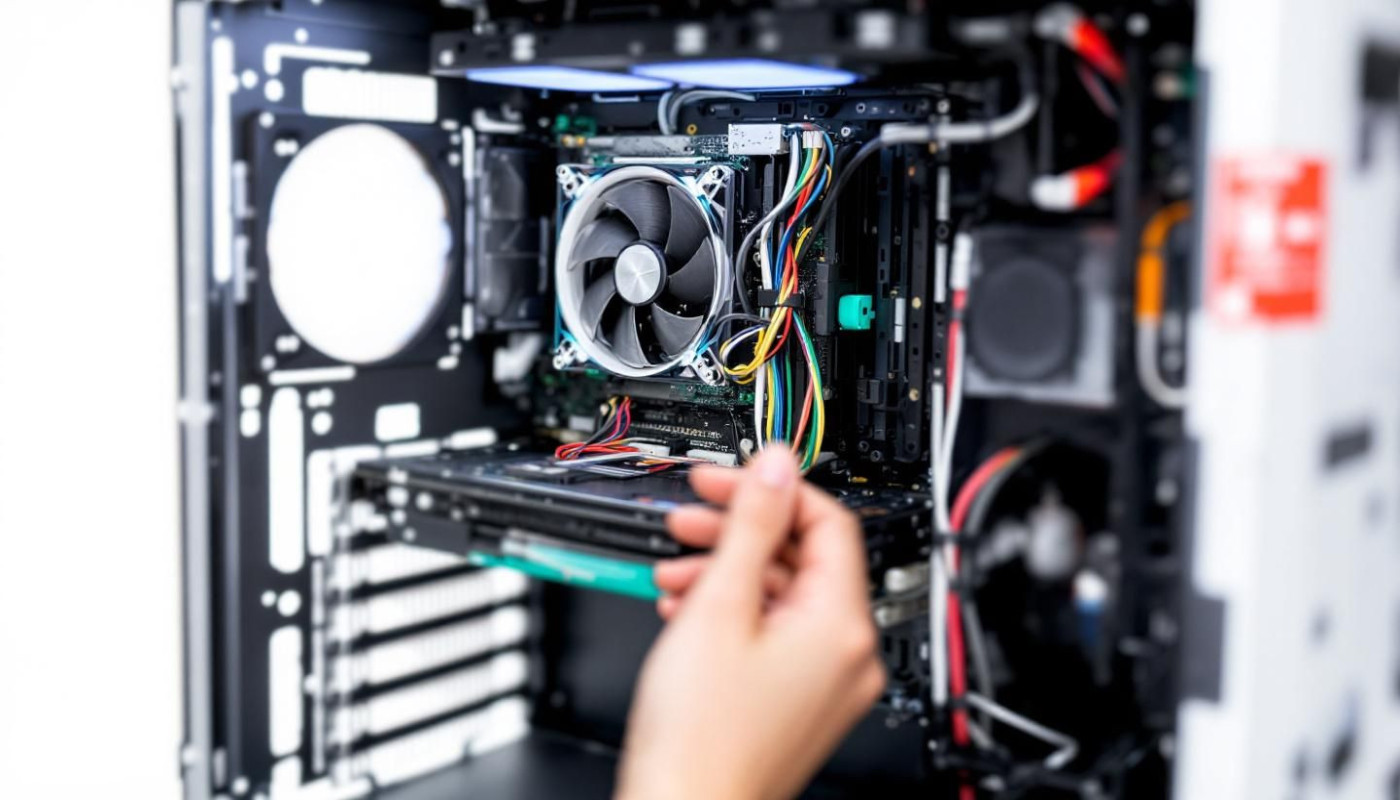

La gestion des accès est un autre pilier fondamental dans la protection des données. Il s'agit de définir qui peut accéder à quelles données et à quel moment, ce qui nécessite un système d'identification, d'authentification et d'autorisation efficace. Les droits d'accès doivent être minutieusement attribués et régulièrement révisés pour s'adapter à l'évolution des rôles et des responsabilités au sein de l'entreprise. De même, la sauvegarde des données est une composante incontournable de la politique de sécurité. Des copies de sauvegarde régulières et sécurisées permettent de prévenir la perte d'informations essentielles suite à des incidents imprévus, tels que des pannes matérielles ou des cyberattaques.

En tant que responsable de la sécurité informatique, il est également vital de mettre en place des procédures d'audit de sécurité régulières. Ces audits permettent de détecter les vulnérabilités potentielles dans le système d'information et de prendre les mesures correctives nécessaires. En définitive, une stratégie de sécurité informatique efficace repose sur une approche proactive et évolutive, constamment ajustée pour contrer les menaces émergentes dans le paysage numérique.

Formation et sensibilisation des employés

La protection des données confidentielles en entreprise passe indéniablement par une formation en cybersécurité rigoureuse de l'ensemble du personnel. En tant que responsable de la formation, il est capital d'implanter une culture de la sécurité au sein de l'organisation. Cette culture commence avec l'apprentissage des meilleures pratiques pour reconnaître les tentatives d'hameçonnage (phishing), une technique fréquemment utilisée par les cybercriminels pour accéder à des informations sensibles.

La sécurité du travail à distance renforce la nécessité d'une vigilance accrue. Les employés doivent être formés pour créer et gérer des mots de passe sécurisés, éléments fondamentaux dans la défense contre les accès non autorisés. La sensibilisation aux différentes stratégies d'attaque et la conscientisation des risques liés à leurs activités sur le web constituent des piliers pour la préservation de l'intégrité des données de l'entreprise.

Investir dans des outils de sécurité avancés

Dans un contexte où les menaces numériques évoluent constamment, il s'avère primordial pour les entreprises de renforcer leur arsenal de défense par l'acquisition d'outils de sécurité de dernière génération. Les pare-feu, en tant que premiers remparts contre les assauts extérieurs, constituent une ligne de défense fondamentale. Un logiciel antivirus performant est également indispensable pour contrer les logiciels malveillants et les virus qui peuvent compromettre les données sensibles de l'entreprise. Par ailleurs, les systèmes de détection d'intrusion sont des veilleurs infaillibles, capables de repérer les activités anormales et les tentatives d'effraction numérique.

La sécurité réseau ne s'arrête pas là. L'utilisation d'un réseau privé virtuel, ou VPN, garantit une connexion sécurisée pour les employés travaillant à distance, et assure la confidentialité des échanges de données en transit. En tant que directeur informatique, je souligne l'impératif d'alimenter continuellement notre stratégie de cybersécurité avec des investissements avisés. Ces technologies avancées sont loin d'être superflues ; elles sont le gage d'une résilience accrue face aux cybermenaces toujours plus sophistiquées.

Il convient de rappeler que la protection des informations confidentielles n'est pas uniquement une question de technologie, mais aussi de gouvernance. Les actes statuts, qui définissent le cadre légal et opérationnel d'une entreprise, doivent également tenir compte des aspects liés à la sécurité de l'information, pour une politique de cybersécurité complète et efficace.

Surveillance et réactivité en temps réel

Assurer la sécurité des informations confidentielles d'une entreprise sur le web exige une stratégie de cybersécurité proactive intégrant une surveillance de la sécurité continue et une capacité d'intervention en cas d'incident. La mise en place d'un système de gestion des informations et des événements de sécurité (SIEM) est primordiale pour analyser en permanence les données relatives à la sécurité et générer des alertes de sécurité pertinentes. Ces alertes permettent aux équipes spécialisées de détecter rapidement toute activité anormale ou malveillante et d'agir sans délai pour contrer les menaces avant qu'elles n'affectent les actifs de l'entreprise.

Un SIEM, par son analyse des menaces en temps réel, offre une visibilité complète sur le réseau d'entreprise, ce qui est indispensable pour anticiper les risques et se prémunir contre les intrusions. Les professionnels de la sécurité, grâce à cet outil, sont en mesure de suivre les traces numériques laissées par les cyberattaquants et de mobiliser les ressources nécessaires pour une réaction rapide et efficace. En définitive, la combinaison d'une surveillance assidue et d'une réponse immédiate lors de la détection d'incidents est le pilier d'une stratégie de défense robuste contre les violations de données dans le cyberespace.

Articles similaires

Éthique et intelligence artificielle : Responsabilités lors de l'utilisation de générateurs d'images